Blog tecnológico mantido pelos alunos da disciplina de Aplicações Informáticas (12º Ano) da Escola Secundaria José Gomes Ferreira em Lisboa.

sábado, 7 de maio de 2022

PLATAFORMAS DE ANÚNCIOS ONLINE QUE USO

Os mitos e a realidade sobre os computadores quânticos

Ransomware: um jogo do gato e do rato avaliado em milhões de euros online

Sem peças, VW Polo, Virtus, Nivus e Saveiro têm produção suspensa

Ainda sofrendo com a falta de semicondutores e outros componentes, a Volkswagen decidiu parar novamente a fábrica Anchieta, em São Bernardo do Campo (SP). A decisão faz com que os dois turnos de produção sejam paralisados enquanto cerca de 2,5 mil funcionários ficarão em casa entre os dias 9 e 28 de maio. O complexo é responsável pela montagem de Polo, Virtus, Nivus e Saveiro.

Em nota, a Volkswagen confirma a paralisação: “A Volkswagen do Brasil informa que a fábrica de São Bernardo do Campo/SP (Anchieta), a partir de 9/5/22, terá 20 dias de férias coletivas para os dois turnos, em razão da falta de semicondutores.” A fabricante não diz quantos funcionários receberam as férias coletivas, mas o Sindicato dos Metalúrgicos do ABC afirma que são 2,5 mil trabalhadores dos 4,5 mil que trabalham nas linhas de produção. No total, a fábrica Anchieta tem aproximadamente 8,2 mil funcionários.

Para que servem as teclas de F1 a F12 nos computadores

Caso esteja em frente a um teclado de computador agora, você consegue identificar para que servem as 12 teclas enfileiradas que vão de F1 a F12?

Elas são chamadas teclas de funções rápidas e podem facilitar a rotina de quem usa tanto o sistema operacional da Microsoft, o Windows; quanto o da Apple, o Mac.

Em seu blog, a Microsoft lembra que "para os usuários com deficiências visuais ou de mobilidade, os atalhos de teclado podem ser mais fáceis do que usar a tela sensível ao toque e são uma alternativa essencial ao uso de um mouse".

No sistema operacional da Apple, as funções especiais são marcadas por ícones exibidos nas teclas, como os que indicam o ajuste de brilho da tela ou de volume. Se pressionadas junto com a tecla função (fn), elas também podem acionar funções rápidas — o que é especialmente útil se você usa Word no Mac.

Apresentamos abaixo algumas funções úteis e que estão ao alcance dos seus dedos.

F1

No Windows, o F1 abre o menu de ajuda do programa que está sendo usado. Se pressionado ao mesmo tempo que a tecla Ctrl, ele oculta ou mostra o menu de opções do Excel e do Word. Apertando F1 + Shift (aquela tecla com a setinha pra cima), surge nesses programas o painel "mostrar formato".

No Mac, a tecla F1, com ícone de uma pequena lâmpada, reduz o brilho da tela. No Word, ao pressionar a tecla Fn + F1, é possível desfazer a ação anterior.

F2

Se você pressionar Alt + Ctrl + F2 no Microsoft Office, imediatamente se abre a biblioteca de documentos. No Word, com Ctrl + F2, você consegue ver uma prévia da impressão do arquivo.

No sistema da Apple, o F2 aumenta o brilho da tela.

F3

A tecla F3 serve para a abrir a função de busca no explorador do Windows, Firefox e Chrome. Ao digitar, se você juntar esta tecla à de Shift, mudará a letra para maiúscula ou minúscula.

No Mac, esta tecla ativa ou desativa o chamado controle de missão, que oferece uma vista ampla de todas as janelas abertas.

Se você usa o Word no Mac, o F3 serve para copiar o conteúdo selecionado para a área de transferência.

F4

Com Alt + F4, é facil fechar uma janela.

Se você usa o sistema da Apple, o F4 ativa e desativa o Launchpad, uma ferramenta para encontrar e abrir aplicativos no Mac.

F5

Quer atualizar uma página da web ou uma pasta que você abriu? Pressione o F5. Se além disso você deseja limpar o cache (dados que estão armazenados temporariamente), pressione Ctrl + F5.

Se você estiver usando o PowerPoint e quiser iniciar a apresentação, essa também é sua tecla.

No Microsoft Office, o F5 é usado para abrir a função "Localizar e substituir".

No sistema da Apple, ele reduz a intensidade da luz das teclas.

F6

No Word, usando Windows, a combinação Ctrl + Shift + F6 permite mudar facilmente de documento para documento.

No Mac, a tecla F6 aumenta a intensidade da luz das teclas.

F7

Se você estiver trabalhando no Word, sistema Windows, e precisar de uma verificação ortográfica e gramatical, há um atalho à mão: Alt + F7. Se estiver usando um Mac, use apenas a tecla F7.

Com Shift + F7, você também pode acessar o dicionário de sinônimos no Windows.

F8

Para habilitar o modo seguro no Windows, basta apertar F8.

Além disso, usando o Word no Mac, o F8 serve para ampliar uma seleção: por exemplo, se você seleciona uma palavra e depois o atalho, a seleção é ampliada para a frase inteira.

URL da foto: https://ichef.bbci.co.uk/news/800/cpsprodpb/A5B5/production/_124412424_gettyimages-758281459.jpg.webp

Por que um dos principais responsáveis pela venda do WhatsApp ao Facebook diz se arrepender do negócio

sexta-feira, 6 de maio de 2022

Agora é oficial: Ferrari Purosangue virá equipado com motor V12 aspirado

Casa Branca elevará suporte à computação quântica e intensifica segurança digital

Instagram hacking: why is the art world a target—and how do you get your account back?

It seems barely a week goes by without another notice popping up on my Instagram feed or pinging in my inbox: “I’ve been hacked!” According to the Identity Theft Resource Center, a US non-profit organisation that helps victims of stolen identity, compromised Instagram accounts have been on the rise since September last year, with an 80% increase in enquiries in January.

But why are people in the art world being hacked? Criminals are not just looking for accounts with thousands of followers and the signature blue tick (confirming authenticity) but also those with high engagement, which is often the case with creatives. Hackers have lots of reasons to steal identities, but the main one tends to be obtaining personal data that can be sold on—so an Instagram account connected to lots of people likely to respond to messages and unwittingly share information is ideal.

https://www.theartnewspaper.com/2022/05/06/instagram-hacking-why-is-the-art-world-a-target

Elon Musk: Twitter tem de ser “politicamente neutro”

A Twitter já confirmou estar a assistir a centenas de milhares de encerramentos de contas na plataforma depois do anúncio da compra por parte de Elon Musk. O maior impacto está a registar-se na esquerda, com políticos e celebridades como Barack e Michelle Obama, Taylor Swift e Jeremy Corbin a perderem mais seguidores, enquanto a direita, com Marjorie Tayloer Greene, Boris Johnson ou Ted Cruz a ganharam seguidores. Um dos tweets mais recentes de Musk aborda a questão e salienta que a plataforma deve ser politicamente neutra.

“Para o Twitter merecer a confiança pública, deve ser politicamente neutro, o que significa efetivamente incomodar a extrema direita e a extrema esquerda igualmente”, escreveu o executivo. Em mensagens anteriores, Musk já tinha advogado ser “contra a censura que vá para lá do que está estipulado na lei”, lembra o The Guardian. “Se as pessoas quiserem menos discurso livre, vão pedir ao governo que passe as leis. Assim, ir para lá da lei é contrário à vontade popular”, escreveu Musk, naquilo que pode ser entendido como uma crítica à política de moderação vigente no Twitter e que tem afetado particularmente a direita nos EUA.

O casal Obama perdeu milhares de seguidores nos últimos dias, tal como Katy Perry, a terceira maior conta da plataforma. Em sentido inverso, Taylor Greene e Ted Cruz contam às dezenas de milhares os novos seguidores.

Um porta-voz da Twitter assume que estas oscilações são resultado de atividade ‘orgânica’: “embora continuemos a tomar ações contra contas que violem a nossa política de spam, e que pode afetar a contagem de seguidores, estas flutuações parecem ser o resultado de um aumento de criação de novas contas e de desativações”.

Jogos FPS para computadores menos potentes

Jogos FPS para computadores menos potentes

- Sistema Operacional: Windows 7/8.1/10;

- Processador: Intel Core i5-2400/AMD FX-8320;

- Memória: 8 GB de RAM;

- Placa de vídeo: NVIDIA GTX 670 2GB/AMD Radeon HD 7870 2GB;

- Espaço no Disco: 55 GB;

- Fallout 3:º

- Processador: 2.4 Ghz Intel Pentium 4;

- Memória RAM: 1 GB (XP)/ 2 GB;

- HD: 7 GB;

- Placa de vídeo: Direct X 9.0c video card com 256MB RAM (NVIDIA 6800 ou melhor/ATI X850 ou melhor).

https://cibersistemas.pt/games/jogos-de-fps-para-pc-fraco/

História dos jogos FPS

Motorola Edge 30 é revelado com Snapdragon 778G Plus e câmeras de 50 MP

quinta-feira, 5 de maio de 2022

O QUE É IMPORTANTE PARA UMA CAMPANHA NO FACEBOOK ADS

Apple, Google e Microsoft terão login sem senha até 2023

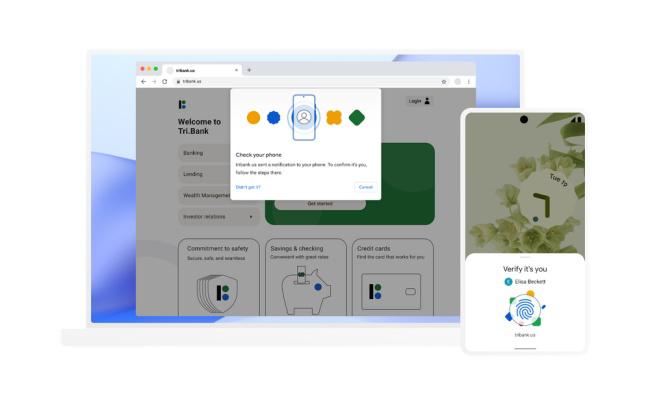

Com o objetivo de “tornar a web mais segura e utilizável para todos”, Apple, Google e Microsoft se comprometeram a expandir o suporte para login sem senha em todos os sites, aplicativos e sistemas que controlam, implementando a tecnologia ao longo do próximo ano. O anúncio foi feito em conjunto pelas gigantes da tecnologia nesta quinta-feira (5), onde também é lembrado Dia Mundial da Senha.

Substituindo a tradicional autenticação por senha, os novos recursos permitirão que as empresas ofereçam uma opção sem senha de ponta a ponta. Eles estarão disponíveis no iOS, macOS, Safari, Android, Google Chrome, Windows e Microsoft Edge, entre outras plataformas.

Os usuários poderão fazer login por meio da mesma ação realizada várias vezes ao dia para desbloquear os dispositivos, utilizando a impressão digital, o reconhecimento facial ou o PIN do aparelho. De acordo com as big techs, o novo método é mais seguro que as senhas comuns e a autenticação por SMS, aumentando a proteção contra ataques de phishing.

Esse padrão de autenticação sem senha foi desenvolvido pela FIDO Alliance e o World Wide Web Consortium (W3C) e já é suportado nos serviços controlados por Apple, Google e Microsoft, entre outros empresas. No entanto, é preciso fazer login separadamente, em cada plataforma e dispositivo, para então utilizar a técnica.

Exemplo prático

Em comunicado, o Google detalhou como vai funcionar o login sem senha, que nos próximos meses estará habilitada em todas as suas plataformas. Conforme a gigante das buscas, você poderá definir o seu celular como o principal dispositivo de autenticação para sites, apps e demais serviços digitais.

Feita a escolha, o aparelho armazenará uma credencial fornecida pela FIDO, baseada em criptografia de chave pública, com a qual poderá desbloquear sua conta online. Usar a ação padrão definida — biometria, PIN ou desenhar um padrão na tela — será suficiente para entrar nos serviços online sem precisar digitar a senha.

O mecanismo traz diversas vantagens, acabando com a prática de usar a mesma senha em todos os sites, dificultando as ações de cibecriminosos. A tecnologia também poderá facilitar a recuperação de contas e não exige um novo cadastro em caso de perda do telefone, pois as chaves de acesso são salvas em um backup na nuvem.

Musk sugere cobrar de governos e empresas para postar no Twitter

Forte "vento" observado pela primeira vez perto de buraco negro

O "vento", que foi observado pela primeira vez num buraco negro, é composto por hidrogénio e hélio ionizados que se formam nas camadas externas do buraco negro e move-se a 3.000 quilómetros por segundo, escapando ao campo gravitacional do 'V404 Cygni'.

A presença do "vento" pode explicar a razão pela qual a "erupção" do buraco negro foi tão breve, apenas duas semanas, apesar de ser luminosa e muito violenta, acrescentou a IAC num comunicado.

O 'V404 Cygni' entrou em "erupção", começando a absorver matéria de uma estrela próxima, em 15 de junho de 2015, após 25 anos de inatividade, e o seu brilho aumentou um milhão de vezes em poucos dias tornando-se na fonte de raios X mais brilhante do céu.

As observações foram realizadas com o instrumento OSIRIS do Grande Telescópio das Canárias (GTC) no Observatório de Roque de los Muchachos, na Ilha de La Palma e publicadas hoje na revista científica Nature. No final da erupção, as observações do GTC revelaram a presença de uma nebulosa formada por matéria ejetada pelo "vento", que permite estimar a quantidade de massa expelida para o espaço interestelar.

O 'V404 Cygni' é um buraco negro com uma massa dez vezes mais importante que a do Sol e devora matéria proveniente de uma estrela muito próxima, num sistema binário da constelação do Cisne, refere o comunicado do IAC.

Durante este processo, a matéria que é absorvida pelo buraco negro forma discos que emitem em raios X nas zonas mais internas e quentes, enquanto nas zonas mais externas, os discos podem ser estudados a partir da luz visível emitida. O GTC realizou as observações com um telescópio com um diâmetro de 10,4 metros, o maior deste tipo.

O 'V404 Cygni', situado a 8.000 anos-luz de distância da Terra é um dos buracos negros mais próximos do nosso planeta e o seu disco de matéria agregada de 10 milhões de quilómetros de raio faz com que as erupções sejam extremamente luminosas em todas as faixas espetrais.

https://www.dn.pt/sociedade/forte-vento-observado-pela-primeira-vez-perto-de-buraco-negro-5165920.html

80% das organizações sofreram ataques devido à falta de competências em cibersegurança

A escassez de competências em cibersegurança traz múltiplos desafios e repercussões para as organizações. Um novo relatório da Fortinet, onde foram inquiridos mais de 1.200 decisores de TI e cibersegurança de 29 países, revela que 80% das organizações admitem que sofreram pelo menos um ataque que poderiam atribuir à falta de competências ou de sensibilização em cibersegurança.

Citando dados de um relatório de 2021 do International Information System Security Certort Consortium, ou (ISC)², os especialistas da Fortinet indicam que o número de profissionais de cibersegurança precisa de aumentar em 65% para defender as organizações de modo eficaz. No entanto, o número de profissionais necessários para preencher a lacuna diminuiu de 3,12 milhões para 2,72 milhões no ano passado.

O relatório Cybersecurity Skills Gap 2022 detalha que 64% das organizações inquiridas sofreram violações de segurança que resultaram em perda de receitas, custos associados à recuperação e/ou multas. Tendo em conta o crescente custo dos ataques nos lucros das organizações, além do impacto nas suas reputações, a cibersegurança é cada vez mais uma prioridade para as administrações.

Ao todo, 88% das organizações afirmam que o seu conselho de administração faz perguntas específicas sobre cibersegurança. Além disso, 76% das organizações têm um conselho de administração que recomenda um aumento no número de especialistas em TI e cibersegurança.

HermeticWiper: este é o malware que comprometeu centenas de computadores na Ucrânia

O novo ciberataque foi identificado depois de uma série de ataques DDoS terem derrubado vários sites governamentais e de serviços na Ucrânia.

"Múltiplas organizações na Ucrânia foram atingidas por um ciberataque baseado num novo malware “apagador de dados” chamado HermeticWiper, que comprometeu centenas de computadores nas suas redes", adianta a empresa de cibersegurança ESET.

Os ataques foram identificados por ferramentas da ESET, como o Win32/KillDisk.NCV. O HermeticWiper, que a empresa descreve como um “apagador de dados”, foi identificado pela primeira vez por volta das 15h00 (hora de Lisboa), esta quarta-feira, dia 23 de fevereiro. No entanto, a assinatura temporal do malware mostra que foi compilado a 28 de dezembro de 2021, indicando que o ataque provavelmente já estava planeado há algum tempo.

iPhone 14 Pro terá bordas mais finas, segundo design vazado

quarta-feira, 4 de maio de 2022

Apple ganha mesmo com Evercore permanecendo cauteloso no crescimento da App Store

Xiaomi 12 ganha data de lançamento no Brasil

Vamos ver um buraco negro. Cientistas mostram quarta-feira o retrato inédito

A essa hora, nestes sete pontos do mundo, cientistas divulgarão os primeiros resultados do projeto internacional do Telescópio Event Horizon (EHT, na sigla em inglês), onde todos esperam que se possa observar a primeira imagem de um buraco negro, um dos maiores mistérios do Universo.

A simultaneidade das sete conferências de imprensa, anunciadas pelo projeto Event Horizon, aumentou a expectativa junto das comunidades científicas e da comunicação social sobre o que será divulgado. Na informação divulgada apenas se fala num "resultado inovador do projeto do EHT".

Desde há muito, apresenta-se o EHT, que "um objetivo na astrofísica é observar diretamente o ambiente imediato de um buraco negro", neste caso no centro da Via Láctea, aquela que é a nossa galáxia.

De acordo com a explicação do site oficial do EHT, o projeto - que envolve cerca de 200 pessoas - liga os telescópios existentes com novos sistemas. O EHT "cria um instrumento fundamentalmente novo, com poder de resolução angular que é o mais elevado possível da superfície da Terra".

https://www.dn.pt/vida-e-futuro/vamos-ver-um-buraco-negro-cientistas-desvelam-quarta-feira-o-enigma-10778548.html

Chinese hackers cast wide net for trade secrets in US, Europe and Asia, researchers say

Inteligência artificial consegue aprender e dominar linguagens de programação?

A Inteligência Artificial (IA) é um tópico que está cada vez se afastando mais de ser algo somente de ficção cientifica e virando realidade no dia a dia do mundo. Com isso, questionamentos sobre a utilização da tecnologia em diferentes frentes começaram a surgir, pensando em como as IAs podem atuar nelas - incluindo utilização e criação de softwares por meio de linguagens de programação.

A programação com IA já está ocorrendo

/i595259.png)

Parece algo muito distante pensar em IAs desenvolvendo aplicações, já que a maioria das maneiras que essa tecnologia é utilizada atualmente são para situações de tratamento de dados e execução de comandos específicos quando situações programadas nos modelos são identificadas.

Porém, pensando no que são linguagens de programação a grosso modo, especificamente que são comandos interpretados pelos computadores para execução de ações específicas, a utilização desses códigos por Inteligências Artificiais não parece algo impossível -principalmente em um cenário que as chamadas linguagens de scripting se tornam cada vez mais constantes no mercado, fazendo com que a partir de comandos básicos os programadores deixem a maior parte da execução e criação de aplicativos para as próprias máquinas.

A expectativa, então, é que no futuro seja possível virar para uma assistente virtual, como a Alexa, e pedir um aplicativo específico — e a IA, com seu conhecimento programado em linguagens de scripting, construindo o programa e em certos momentos até mesmo questionando uma mudança de interface ou algo do tipo para preferência de quem solicitou o trabalho.

Dado o contexto acima, é comum acreditar que o cenário de IAs saberem programar ainda está muito no campo da teoria, mas a realidade é outra, conforme demonstrado em um experimento em 2015.

Na ocasião, Andrej Karpathy, o atual Diretor de IA da Tesla e, na época, um estudante de PhD de Ciências da Computação na Universidade de Stanford, treinou redes neurais recorrentes com um documento de 400 MB que só contava com aplicações de código para testar como o modelo se comportaria ao receber a tarefa de programar algo.

Após o treino ter sido concluído, Karpathy deixou o modelo rodando durante uma madrugada, e quando retornou na manhã seguinte se surpreendeu ao ver que a IA havia feito um programa com funções, comentários e também obedecendo à sintaxe utilizada no documento usado no treinamento. Alguns erros no programa ocorreram, obviamente, mas o resultando tanto em 2015 quanto agora ainda é surpreendente.

E esse não é o único exemplo. Em 2017, a Universidade de Cambridge junto da Microsoft desenvolveu o DeepCoder, uma IA feita especificamente para a programação de softwares. O modelo utiliza um repositório com inúmeros exemplos de códigos de diversas linguagens de programação para criar programas pedidos por seus controladores. O sistema evolui conforme vai praticando a programação, e foi capaz de vencer algumas hackathons em que foi inscrito pelas empresas.

Os exemplos, no fim, são interessantes e provam que sim, a Inteligência Artificial pode ser utilizada para programação de software — mesmo que, no momento atual, os modelos capazes de tal feito ainda estejam atrelados ao mundo academico. Ao mesmo tempo, considerando como a tecnologia avança, o cenário, em uma década, pode ser muito diferente.

.jpg)